Basiswissen Informatik

Computer früher und heute

Die frühesten Bauformen von Computer waren gewaltige Großrechenanlagen, die ganze Räume ausfüllen konnten. Die Anschaffungskosten waren so hoch, dass nur wenige Unternehmen, Forschungsinstitute oder Geheimdienste sich einen Computer leisten konnten. Die Arbeitszeit an der Maschine war kostbar und musste unter allen Nutzern geteilt werden. Erst mit der fortschreitenden Miniaturisierung in den 1980er-Jahren setzte sich der eigene Computer am Büroarbeitsplatz durch. Daraus entstand die Bezeichnung „PC“ (englisch: personal computer = eigener Computer), mit der man ihn von den Großrechnern abgrenzte.

[Bilder von Großrechenanlage]

Heute wird der PC im Allgemeinen mit einem Schreibtischcomputer gleichgesetzt. Eine Ausnahme bilden die Geräte des Herstellers Apple, die aus historischen Gründen als „Mac“ bezeichnet werden. Die in diesem Text behandelten Themen beziehen sich überwiegend auf herkömmliche PCs mit Microsoft Windows 11. Unterschiede zum Mac werden an den relevanten Stellen kurz erläutert, ohne dabei zu sehr ins Detail zu gehen. Viel wichtiger ist in diesem Zusammenhang die Frage, was Windows eigentlich ist. Darauf gehen wir im Abschnitt über Betriebssystemen näher ein. Zunächst kehren wir zu unserem historischen Überblick zurück.

[Bilder PCs und Mac]

Durch sinkende Preise wurden Computer in den 1980er-Jahren für die breite Bevölkerung zugänglich. Gleichzeitig hat der technologische Fortschritt immer kleineren und leistungsfähigeren Geräte hervorgebracht. Insbesondere die Unterhaltungselektronik in Form von Computerspielen ist ab dieser Zeit zu einem Massenmarkt geworden und bis heute geblieben. In den 2010er Jahren ist das Smartphone zur dominierenden Form des Computers geworden. Aber auch unzählige weitere elektronische Geräte – alles, was sich „smart“ oder „digital“ nennt – sind nichts anderes als Formen von Computern.

[Bilder PCs aus 80er, Laptop, Spielekonsole, Smartphone, Smart TV, Thermomix]

Die frühen Großrechenanlagen konnten nur von geschultem Fachpersonal bedient werden. Aber auch die Nutzung gewöhnlicher PCs erforderte in der Anfangsphase noch eine intensive Einarbeitung mit mehreren hundert Seiten starken Handbüchern. Mit dieser Hürde gaben sich die Hersteller jedoch nicht zufrieden und die Erfolge ihrer Bemühungen können sich sehen lassen. Heute muss niemand mehr Handbücher büffeln, um mit Computern arbeiten zu können. Bis dahin war es aber ein langer Weg.

Der erste kommerziell erfolgreiche Ansatz für eine vereinfachte grafische Benutzeroberfläche mit Mausbedienung war der Apple Macintosh (1984) – daher die heute noch übliche Bezeichnung "Mac". Bei den meisten anderen PCs war die Nutzung einer Maus lange Zeit noch umständlich. So musste etwa ein Steckkarte mit einer Anschlussbuchse eingebaut werden, um die Maus überhaupt mit dem Computer verbinden zu können. Dasselbe galt auch für Geräte wie Drucker, Scanner oder Lautsprecher.

Mitte der 1990er-Jahre, mit der Markteinführung von Windows 95, nahm die Entwicklung rasant an Fahrt auf. Die erforderlichen Anschlüsse für Maus, Drucker und andere Geräte waren inzwischen standardmäßig vorhanden und funktionierten ohne aufwendige technische Eingriffe. Der Begriff „Plug and Play“ – also „anschließen und loslegen“ – stand fortan für Geräte, die sich unkompliziert installieren und betreiben lassen. 1996 wurde der USB-Standard entwickelt und markierte einen entscheidenden Wendepunkt. Dreißig Jahre später werden Mäuse, Speichersticks, Drucker oder Webcams ganz selbstverständlich per USB angeschlossen und sind sofort einsatzbereit. Doch was bedeutet eigentlich USB? Darauf kommen wir später zurück.

Plug and Play ist nur ein Beispiel für die fortschreitende Vereinfachung der Computertechnik. Auch in vielen anderen Bereichen wurden enorme Fortschritte erzielt. Programme für Textverarbeitung, Tabellenkalkulation, Multimedia und zahlreiche weitere Aufgaben wurden immer benutzerfreundlicher, während die Handbücher gleichzeitig immer dünner wurden. Nachfolgende Nutzergenerationen mussten sich immer weniger technisches Wissen aneignen. Diese Entwicklung ging so weit, dass Handbücher kaum noch nachgefragt und von den Herstellern oft gar nicht mehr angeboten wurden.

Obwohl diese Entwicklung grundsätzlich zu begrüßen ist, hat sie auch eine Kehrseite, nämlich die zunehmende technische Unkenntnis junger Nutzer und deren Empfänglichkeit für Manipulationen. Auch vermittelt die einfache Bedienbarkeit ein falsches Gefühl von Souveränität, obwohl man sich lediglich Verhaltensmuster aneignet, die von großen Softwarekonzernen wie Google, Apple oder Microsoft dem Nutzer durch das Bedienkonzept untergejubelt werden. Die folgende Analogie soll helfen, sich dahingehen ehrlich zu machen.

Ein Huhn, das einer Futterspur folgt, mag sich dabei sehr schlau fühlen, selbst wenn die Futterspur in einen Käfig führt. Die Sache wird nicht besser, wenn es ein goldener Käfig ist. Wenn Du meinst, kompetent zu sein, stelle Dir die Frage, ob Du die Dinge, die Du an deinem Computer oder Smartphone gut kannst, auch auf jedem anderen Computer hinbekommst. Wenn die Antwort "Nein" lautet, besitzt Du keine Konzeptkompetenz, sondern nur Produktkompetenz. Deine Fähigkeiten besitzt Du also nur unter dem Vorbehalt, dass das Produkt, mit dem Du arbeitest, vom Hersteller weiterhin angeboten wird. Wenn es vom Markt verschwindet, löst sich deine Kompetenz in Luft auf. Du musst Dich fragen, ob Du ein Huhn sein willst, dass selbständig nach Körnern und Würmern suchen kann, oder ob Du nur den Futterspuren folgen willst, die Bauer Google für Dich ausgelegt hat.

Die Verbreitung von Computern und das Internet hat den Menschen zweifelsfrei viele Möglichkeiten eröffnet. Das soll hier nicht kleingeredet werden. Die eigentliche Revolution war jedoch erst die massive Verbreitung von Smartphones und sozialen Netzwerken. Sie hat das Leben von praktisch allen Menschen weltweit umgekrempelt und vielen gesellschaftlichen Milieus einen vollständig neuen Charakter gegeben. Eine ähnliche Umwälzung findet gerade mit der Durchdringung sämtlicher Lebensbereiche mit künstlicher Intelligenz (KI) statt. Die Richtung dieses kulturellen Wandels ist nicht absehbar, deutet aber auf eine ernstzunehmende Gefahr für demokratische Gesellschaften hin.

Wir müssen begreifen, dass die kulturellen Umwälzungen unserer Zeit in hohem Maße von großen Technologiefirmen gestaltet werden, deren Konzept von menschlicher Gesellschaft nicht zwangsläufig demokratisch ist. Alle großen amerikanischen Technologiekonzerne haben sich in vorauseilendem Gehorsam der Regierung unter Donald Trump angedient und leisten damit Schützenhilfe für den aufkommenden Faschismus in den USA. Ähnliche Entwicklungen finden in anderen Ländern statt. Deswegen sind die großen Technologiekonzerne vielleicht die falschen Architekten für unsere zukünftige Gesellschaft – eine schlechte Zeit, um ahnungslos zu sein.

Dieser Text soll dem Leser einen kompakten Weg eröffnen, sich grundlegendes Computerwissen anzueignen. Er soll Orientierung und Hilfestellung bieten, um wichtige Fragen fundiert beurteilen zu können. Ziel ist nicht, Begeisterung für Technologie zu wecken. Es ist völlig legitim, Computer langweilig zu finden. Doch man muss wissen, dass Computer das Schießpulver des beginnenden KI-Zeitalters sind und ein zentrales Element der großen geopolitischen Auseinandersetzungen unserer Zeit bilden. Jeder Einzelne kann entscheiden, ob er diese Entwicklung kritisch begleitet oder sie aus Bequemlichkeit unreflektiert hinnimmt und sich damit selbst zum Werkzeug macht.

Wenn einige der hier beschriebenen Zusammenhänge für den Leser zum Augenöffner werden, ist das ganz im Sinne des Autors. Vielleicht überträgt sich sein kritisches Denken auch auf andere Bereiche des gesellschaftlichen Lebens – eine wesentliche Voraussetzung für eine funktionierende Demokratie.

Hardware und Geopolitik

Wenn wir von Computern sprechen, meinen wir zwei Dinge: Hardware und Software. Die Hardware besteht aus allen anfassbaren Teilen. Software sind die Programme, die auf der Hardware laufen. Man kann sich Hardware und Software wie ein Orchester vorstellen: Die Musiker und Instrumente sind die Hardware, und die gespielte Musik ist die Software.

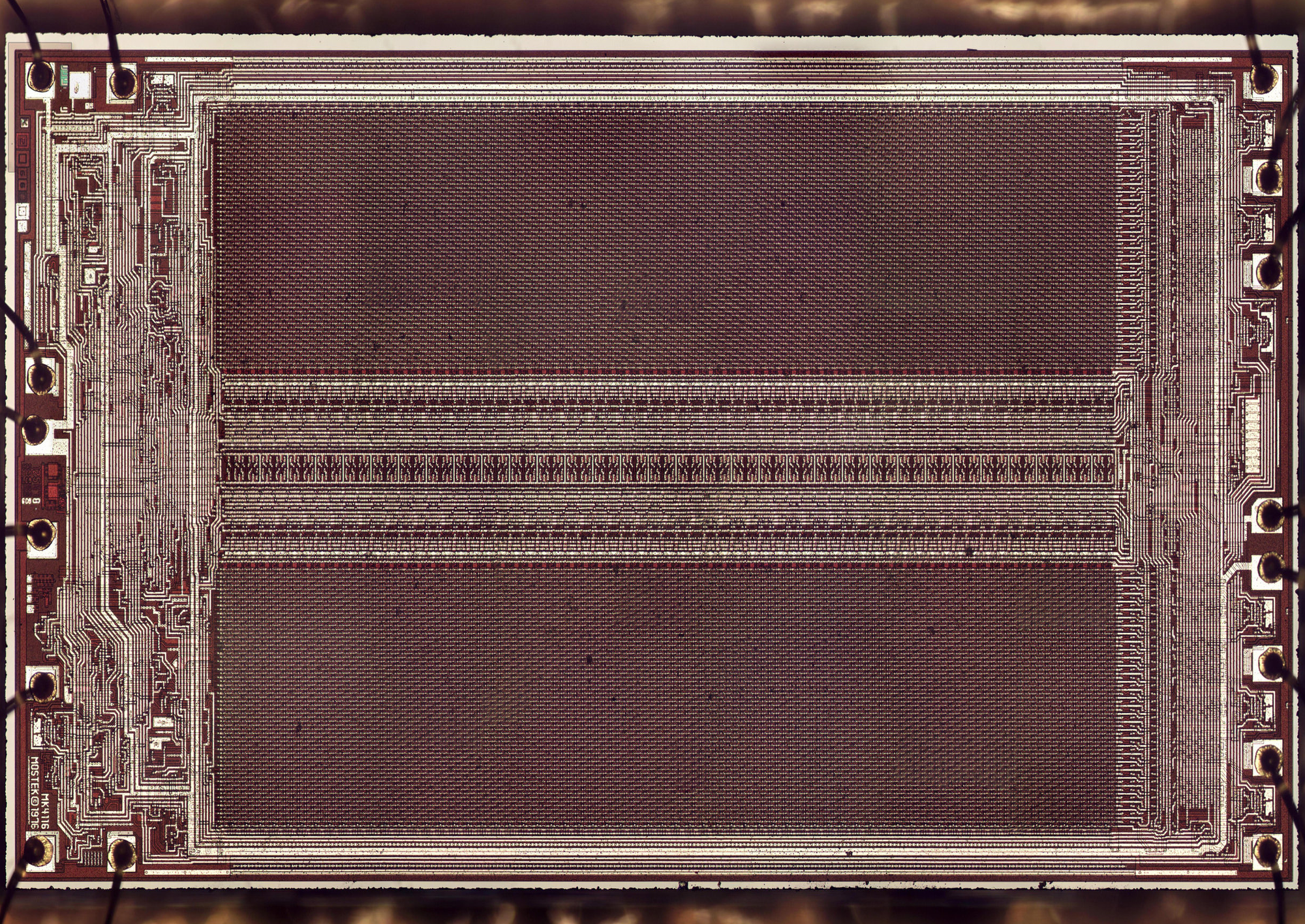

Computerhardware besteht zu einem großen Teil aus Mikrochips. Dabei handelt es sich um winzig kleine elektronische Schaltungen, die in einem hochkomplexen Verfahren auf dünne Siliziumscheiben aufgetragen werden. Diese Scheiben werden als Wafer (engl. wafer = Oblate, Waffel, dünner Keks) bezeichnet. Aus einem Wafer können mehrere Dutzend Chips hergestellt werden.

[Bilder von Keksen und Wafer]

Das Element Silizium ist ein elektrischer Halbleiter. Aus diesem Grund wird die Chipherstellung oft als Halbleiterindustrie bezeichnet. Silizium ist auf der Erde reichlich vorhanden. Im Herstellungsprozess werden jedoch auch geringe Mengen anderer, schwer zu gewinnender Elemente benötigt. Die Rohstoffe, aus denen sich diese Elemente extrahieren lassen, nennt man seltene Erden. Aufgrund ihrer Unverzichtbarkeit sind seltene Erden zu einem wichtigen geopolitischen Machtfaktor geworden. Etwa zwei Drittel aller erschlossenen Vorkommen befanden sich im Jahr 2025 in China und die Chinesen können seltene Erden als wirtschaftliches Druckmittel gegen andere Länder einsetzen. Bedeutende unerschlossene Lagerstätten liegen unter anderem in der Ukraine und in Grönland – zwei Regionen, die nicht zufällig von den imperialen Ambitionen ihrer großen Nachbarländer bedroht sind.

[Bild vom Abbau seltener Erden, vielleicht eine Weltkarte]

Über zwei Drittel aller weltweit verkauften Chips werden vom taiwanesischen Hersteller TSMC (Taiwan Semiconductor Manufacturing Company) produziert. Bei den modernsten Chipgenerationen liegt der Anteil sogar bei weit über 90%. Taiwans Chipindustrie hat einen großen technologischen Vorsprung gegenüber allen Mitbewerbern und ist deswegen unverzichtbar für die Weltwirtschaft. Nur Chips älterer Generationen können die Auftraggeber außerhalb von Taiwan selbst produzieren.

Die Chinesen betrachten Taiwan als abtrünnige Provinz, die sie notfalls mit militärischer Gewalt zurückerobern wollen. Von vielen Ländern werden die chinesischen Ambitionen als Bedrohung ihres Wohlstandes angesehen. Deswegen stellt die herausragende Stellung in der Chipproduktion für Taiwan eine Überlebensgarantie im Angesicht der Bedrohung durch China dar. Doch selbst wenn China die Kontrolle über Taiwans Halbleiterindustrie erlangen würde, könnten sie die dortige Produktion nicht einfach übernehmen und weiterführen. Die dortige Chipfertigung ist nämlich von Produktionsanlagen abhängig, die weltweit nur ein einziges Unternehmen liefern und betreiben kann – die niederländische ASML Holding N.V. (Advanced Semiconductor Materials Lithography).

[Bild von Lithografiemaschine]

Ohne die Niederländer können in Taiwan keine Chips hergestellt werden. Das wissen nicht nur die Chinesen, sondern auch ihre westlichen Rivalen, die ihrerseits ihren technologischen Vorsprung machtpolitisch ausspielen. Bereits jetzt gilt in den Niederlanden ein Verbot für den Export der modernsten Produktionsmaschinen nach China. Als Folge einer militärischen Eskalation um Taiwan könnten die Niederländer auch den Export älterer Maschinen einstellen und die in China bereits vorhandenen Maschinen stilllegen. Das Exportverbot wurde auf Druck der USA im Jahr 2023 erlassen. Die Kooperation der Niederländer ist jedoch von den politischen Verhältnissen der beteiligten Länder abhängig, über die in letzter Konsequenz an den Wahlurnen in Europa und den USA entschieden wird... Noch!

Viele Länder versuchen ihren technologischen Rückstand aufzuholen und die Abhängigkeit von Taiwan zu verringern. Gleichzeitig streben die USA und Europa danach, sich von Lieferungen seltener Erden aus China unabhängig zu machen und unterstützen Taiwan. Noch besteht zwischen allen beteiligten Großmächten eine wechselseitige Abhängigkeit, die eine militärischen Eskalationen verhindert. Abgesehen vom globalen Handel mit Erdöl und davon abgeleiteten Produkten ist vermutlich kein weltweites Marktsegment so sehr in die globale Machtpolitik verstrickt wie die Halbleiterindustrie.

Eine Sonderrolle spielt der amerikanische Hersteller Nvidia, der bei Mikrochips für KI eine Monopolstellung hat. Durch den Bedeutungszuwachs von KI ist die Verfügbarkeit von Nvidia-Chips zu einem ähnlichen Machtfaktor geworden wie seltenen Erden und Nvidia wurde 2025 zum wertvollsten börsennotierten Unternehmen der Welt. Nach dem gesagten sollte es nicht überraschen, dass es für KI-Chips der neuesten Generation ebenfalls Exportverbote nach China gelten.

Der Computer und seine Teile

Wir werfen nun einen Blick auf die wichtigsten Hardwarekomponenten eines Computers. In verkleinerter Form findet man vergleichbare Teile auch bei Smartphones. Die wichtigsten Teile sind die folgenden:

- Hauptprozessor (Central Processing Unit – CPU) – Gehirn

- Arbeitsspeicher (Random Access Memory – RAM) – Kurzzeitgedächtnis

- Massenspeicher (Disketten, Festplatten, SSD's, optische Laufwerke, USB-Sticks, SD-Karten) – Langzeitgedächtnis

- Eingabegeräte (Tastatur, Maus, Mikrofon, Kamera)

- Ausgabegeräte (Monitor, Lautsprecher, Drucker)

- Grafikkarte (Graphics Processing Unit – GPU)

- Soundkarte – früher wichtig, heute meist kein separates Teil mehr

Den Hauptprozessor – die CPU – kann man sich als Gehirn des Computers vorstellen. Er führt die meisten Berechnungen durch und steuert die anderen Komponenten. Für normale PCs gibt es weltweit nur zwei bedeutende CPU-Hersteller: AMD (USA) und Intel (USA). Apple entwickelt hingegen seine eigenen Prozessoren. Für Smartphones ist der Markt etwas diverser. Mit Ausnahme von Intel und Samsung (Südkorea) lassen alle Hersteller ihre modernsten Chips als Auftragsfertigung in Taiwan herstellen. Sie entwickeln also nur noch das Chipdesign selber. Samsung und Intel hatten 2025 noch einen technologischen Rückstand von ca. 2 Jahren zu TSMC in Taiwan. Chinesischen Hersteller lagen bis zu 4 Jahre Jahre hinter Taiwan zurück. Dementsprechend ist der chinesische Anteil am Weltmarkt gering.

Arbeitsspeicher (RAM) ist ein schneller Zwischenspeicher – ein Kurzzeitgedächtnis – für alle Daten, die bei Bedarf sehr schnell vom Prozessor gebraucht werden. Dokumente, an denen man gerade arbeitet, liegen üblicherweise im Arbeitsspeicher. Eine ähnlich dominante Stellung wie Taiwan bei Prozessoren innehat, fällt bei der Herstellung von Arbeitsspeicher auf Südkorea. Etwa zwei Drittel des weltweit verkauften Arbeitsspeichers werden dort produziert.

RAM ist flüchtig, d.h. er verliert seine Daten, wenn der Computer ausgeschaltet wird. Deswegen sollte man einen Computer niemals abrupt von der Stromversorgung trennen, sondern ordentlich herunterfahren. Nur Daten, die vorher auf einem Massenspeicher gesichert sind, bleiben dauerhaft erhalten. Massenspeicher bilden gewissermaßen das Langzeitgedächtnis eines Computers. Die bedeutendsten Massenspeicher sind Festplatten und Solid-State-Drives (SSD). Bei Festplatten werden die Daten auf magnetisierbare Scheiben geschrieben, die sich unter einem beweglichen Schreib-Lese-Kopf drehen. Bei SSDs (engl. solid state = fester Zustand) werden die Daten direkt in den Mikrochips gespeichert, ohne dass noch irgendwelche mechanischen Teile nötig sind. USB-Sticks und SD-Karten funktionieren auf gleiche Weise. Der Großteil der weltweiten SSD-Produktion konzentriert sich ebenfalls in Südkorea, während Festplatten hauptsächlich von amerikanischen Unternehmen an weltweit verteilten Standorten produziert werden. Sehr viele dieser Produktionsstandorte liegen in China.

[Bilder von CPU, RAM und Massenspeicher]

Die Grafikkarte übernimmt die Berechnung und Darstellung von Bildern und visuellen Effekten. Für die Berechnung aufwändiger 3D-Grafik in Computerspielen ist die CPU nicht spezialisiert. Hierfür gibt es eigene Grafikprozessoren, die diese Aufgaben besser bewältigen können. Sie werden Graphics Processing Unit (GPU) genannt und bilden das Herzstück jeder Grafikkarte. Je leistungsfähiger dieser Grafikprozessor ist, desto flüssiger und realistischer können Spiele oder grafisch anspruchsvolle Anwendungen realisiert werden.

GPUs werden aber nicht nur für Spiele eingesetzt. Im professionellen Bereichen wie Bildbearbeitung, Videoproduktion oder künstlicher Intelligenz (KI) kommen Grafikprozessoren massiv zum Einsatz. Die bedeutendsten Hersteller für Grafikprozessoren sind AMD und Nvidia. Smartphones und Tablets haben GPU und CPU üblicherweise in einem einzigen Chip vereint, den man System-on-Chip (SoC) nennt. Es gibt jedoch auch normale PCs, bei denen CPU und GPU in einem einzigen Chip zusammengefasst sind.

Alle Mikrochips produzieren Abwärme im Betrieb, die durch Kühlkörper und Lüfter abgeführt werden muss. Es gilt jedoch, je kleiner die Chips sind desto weniger Energie benötigen sie. Das ist ein primäres Entwicklungsziel für Smartphones, Tablets und Laptops, die nicht nur leistungsstark sein sollen, sondern auch eine lange Akkulaufzeit benötigen. Bei PCs mit starker Grafikkarte ist der Energieverbrauch oft so groß, dass mehrere Lüfter benötigt werden, um die Abwärme aus dem Gehäuse abzutransportieren. Ein starker Gaming-PC kann so viel elektrische Energie verbrauchen, wie ein kleiner Heizlüfter – vom Bedarf großer Rechenzentren mit mehreren tausenden GPUs brauchen wir gar nicht erst zu reden.

Die Komponenten eines Computers sind auf einer Hauptplatine (engl. mainboard, motherboard) aufgelötet oder eingesteckt. Damit alle Teile zusammenarbeiten können, müssen sie miteinander kommunizieren. Es ist also ein System zum wechselseitigen Datenaustausch zwischen ihnen nötig. Solche Systeme nennt man BUS-System. Es besteht aus elektrischen Leitungen (engl. busway) zwischen den einzelnen Komponenten und Steuerchips, welche die Kommunikation regeln. Auf dem Mainboard kann man diese Leiterbahnen gut erkennen. Den Anschluss eines Gerätes an ein BUS-System nennt man Schnittstelle (engl. interface).

[Bilder von Motherboard und Datenleitungen]

Über BUS-Systeme muss man als Anwender nichts wissen. Hier werden sie nur erwähnt, um einen weit verbreiteten Spezialfall zu erklären, den Universal Serial BUS (USB). Hierbei handelt es sich um ein universell einsetzbares BUS-System, auf dem die Daten seriell (d.h. hintereinander) durch Kabel übertragen werden. Geräte, die man per Kabel an den Computer anschließt, nennt man Peripheriegeräte. Zahlreiche Geräte wie Tastaturen, Mäuse, Webcams, Datenträger, Mikrofone und vieles mehr werden per USB angeschlossen und nahezu alle Computer besitzen USB-Schnittstellen. Über USB kann auch die Stromversorgung der Geräte erfolgen. Viele Geräte bedienen sich auch nur der Stromversorgung. Für sie ist die USB-Schnittstelle nur eine Ladestation.

[Bilder von Peripheriegeräten]

Tastaturbelegung und Sondertasten

Die Tastatur ist vielleicht das alltäglichste Peripheriegerät überhaupt. Die Verbreitung von Smartphones und Touchscreens hat leider dazu geführt, dass junge Anwender weniger Geschick mit der Tastatur entwickeln. Grundsätzlich ist die Tastatursteuerung jedoch schneller als Maus- und Touchbedienung und man sollte gewisse Grundlagen beherrschen.

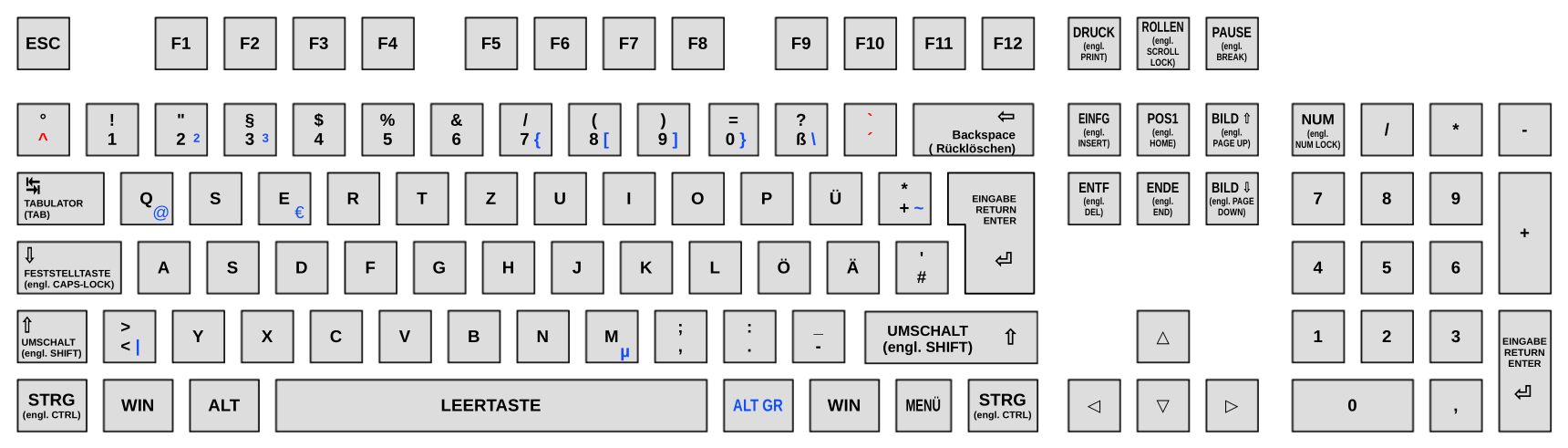

Im deutschsprachlichen Raum haben Tastaturen üblicherweise das QWERTZ-Layout, benannt nach der Reihenfolge, in der die Tasten nebeneinander angeordnet sind. Englischsprachige Tastaturen haben ein QWERTY-Layout. Sonderzeichen wie die deutschen Umlaute sind länderspezifisch. Für die meisten Sprachen gibt es deshalb eigene Tastaturen.

Im Folgenden werden die wichtigsten Tasten benannt und ihre Funktion erklärt. Oft werden auch Tastenkombinationen – sogenannte Hotkeys – verwendet, um bestimmte Aktionen besonders schnell auszuführen. Um die nachfolgend erklärte Bedienung nachzuvollziehen, bietet es sich unter Windows an, Microsoft Word zu starten. Falls Word nicht verfügbar ist, kann ein Programm namens Editor – einer Art Schreibmaschine – benutzt werden, das ist auf jedem Windows-PC vorinstalliert. Wir werden den Editor ohnehin später benötigen.

- ESC (engl. escape = flüchten) – Abbruchtaste

- F1 bis F12 (Funktionstasten) – unterschiedlich in jedem Programm

- TAB (lat. Tabula = Schreibtafel) – wechselt zur nächsten Tabellenzelle oder in das nächste Eingabefeld

- ALT (engl. alternate = verändern) – Hilfstaste für Tastenkombinationen

- WIN (Windows-Logo-Taste) – öffnet das Startmenü

Die Escape-Taste (ESC) dient zum Abbrechen eines aktuell laufenden Vorgangs. Sie ist im wahrsten Sinne des Wortes eine "Flucht-Taste". Wenn der Computer etwas Unerwartetes tut oder schlimme Dinge passieren, hilft oft ein Druck auf Escape. Offene Menüs können mit ESC wieder geschlossen werden.

Für die Funktionstasten F1 bis F12 gibt es keine einheitliche Verwendung. Ihre Funktionsweise ist in jedem Programm unterschiedlich. In Microsoft PowerPoint startet F5 eine Präsentation, im Editor wird dadurch hingegen die Uhrzeit und das aktuelle Datum eingefügt. In vielen anderen Anwendungen ruft F1 die integrierte Hilfe auf oder F11 aktiviert eine Vollbildansicht. F3 öffnet häufig eine Suchfunktion und mit F2 werden gerne Objekten umbenannt. Es ist sinnvoll, die Tasten am Anfang erst einmal zu ignorieren, sie sind nicht wirklich wichtig, weil man alle Aktionen auch durch Mausklicks durchführen kann. Wenn man mal mit einem Programm gut eingearbeitet ist, lohnt es sich, noch einmal zu prüfen, ob einige häufig benötigte Funktionen, mit den Funktionstasten bedient werden können.

Die Tabulatortaste TAB wird in Textverarbeitung verwendet, um einen horizontalen Abstand bis zu einer bestimmten Position auszudehnen. Man kann damit Wörter in mehreren Zeilen untereinander ausrichten, so dass ein Tabellenlayout entsteht. In Tabellenkalkulationsprogrammen wechselt man mit TAB zur nächsten Tabellenzelle. Im Internetbrowser springt man mit TAB zwischen Eingabefeldern, was bedeutend schneller gelingt, als mit der Maus.

ALT ist eine Hilfstaste für Tastenkombination. Beispielsweise schließt die Tastenkombination ALT + F4 das gerade ausgewählte Fenster. ALT kann aber auch die Funktionsweise anderer Tasten verändern (alternieren) – daher der Name. Wenn man ALT gedrückt hält, kann man etwa die TAB-Taste zum Wechseln zwischen offenen Programmen benutzen. Das ist besonders praktisch, wenn die einzelnen Programmfenster einander so überlappen, dass man mit der Maus zunächst andere Fenster verkleinern müsste, um das gewünschte Programmfenster auszuwählen. Unter vielen Programmen von Microsoft wird durch einfaches Drücken der ALT Taste eine Tastaturnavigation aktiviert, die an allen wichtigen anklickbaren Elementen Buchstaben anzeigt. Anstatt ein Element anzuklicken, kann man dann den entsprechenden Buchstaben drücken und sich so mit der Tastatur durch die Menüs navigieren.

Die Windows-Taste ist hilfreich, wenn man das Startmenü per Tastatur bedienen möchte, was bedeutend schneller geht als mit der Maus. Nach dem Drücken von WIN kann man einfach den Namen eines Programms eintippen und mit Enter starten. Mit WIN + D werden alle Fenster minimiert und der Desktop sichtbar. Mit der Tastenkombination WIN + P wird ein Menü eingeblendet, in dem man die Bildschirmausgabe bei mehreren angeschlossenen Bildschirmen einstellen kann.

- STRG (Steuerung) – Hilfstaste für Tastenkombinationen

- SHIFT – Umschalttaste für Großbuchstaben und Zweitbelegung

- ALT GR (engl. alternate graphic) – Umschalttaste zur Drittbelegung

STRG oder CTRL (engl. control = steuern) wird meist mit anderen Tasten kombiniert und ähnelt in dieser Eigenschaft der ALT-Taste. Mit STRG + W werden Fenster geschlossen, ähnlich wie mit ALT + F4, aber etwas schwächer. In Browsern oder anderen Programmen, die mehrere Instanzen in Tabs organisieren, wird mit STRG + W nämlich zunächst das ausgewählte Tab geschlossen. Erst, wenn nur noch ein Tab geöffnet ist, wird auch das Fenster geschlossen. Manche Programme reagieren gar nicht auf STRG + W.

Die wichtigsten Funktion von STRG ist vermutlich die Bedienung der Zwischenablage (engl. clipboard = Klemmbrett). Dabei handelt es sich um einen Zwischenspeicher für Daten aller Art. Man kann Text, Bilder oder ganze Dokumente, die man vorher mit der Maus ausgewählt hat, mit STRG + C in die Zwischenablage rein kopieren und später an einer beliebigen Stelle mit STRG + V wieder herausholen und einfügen. Mit STRG + A werden alle auswählbaren Objekte in jeweiligen Fenster markiert. Eine weniger bekannte Möglichkeit ist STRG + X, womit man ebenfalls die ausgewählten Objekte in die Zwischenablage kopiert. Wenn man sie allerdings woanders einfügt, werden sie von ihrer ursprünglichen Position gelöscht. Wenn man beim Kopieren die ursprünglichen Objekte löscht, spricht man vom Verschieben der Objekte.

Durch Drücken und Halten von SHIFT wird eine Zweitbelegung der Tastatur aktiviert. Die Buchstaben werden zu Großbuchstaben und für andere Tasten mit mehreren Symbolen wird das obere Zeichen eingegeben, beispielsweise das Dollarzeichen $ mit SHIFT + 4. Wenn man SHIFT gedrückt hält und die Pfeiltasten benutzt, kann man Text oder andere Objekte markieren. Die Tasten STRG und SHIFT werden oft miteinander oder mit ALT kombiniert. Die Auswirkungen der Tastenkombinationen sind dabei vom jeweiligen Programm abhängig. In vielen Textverarbeitung bewirkt etwa die Kombination STRG + SHIFT + V, dass Inhalte aus der Zwischenablage ohne Formatierungen eingefügt werden. In vielen Programmen kann SHIFT- oder STRG auch mit der Maus kombiniert werden, um hintereinander mehrere Objekte gemeinsam auszuwählen. Hier sollte man ein wenig experimentieren und sich mit dem Bedienkonzept der jeweiligen Programme vertraut zu machen.

Die folgenden Tasten sind zur Texteingabe und Navigation in Texten wichtig. Die aktuelle Bearbeitungsposition von Text wird durch eine vertikale Eingabemarke angezeigt, die man Cursor (lat. cursor = Läufer) nennt. Man kann die Position des Cursors mit den Pfeiltasten verändern. Wenn man zusätzlich zu den Pfeiltasten noch STRG drückt, springt der Cursor nicht nur um einen Schritt in die entsprechende Richtung, sondern bis zum nächsten Wort in der gleichen Zeile oder vertikal bis zum nächsten Absatz.

- Backspace – Löschen von Zeichen links vom Cursor

- ENTF (engl. DEL = delete) – Löschen von Zeichen rechts vom Cursor

- EINFG (engl. INS = insert) – Eingabemodus verändern

Mit Backspace werden Buchstaben links vor dem Cursor gelöscht, mit ENTF werden Buchstaben rechts hinter dem Cursor gelöscht. Es ist beobachtbar, dass Leute, denen die ENTF-Taste unbekannt ist, mit den Pfeiltasten den Cursor erst hinter die Zeichen verschieben, die sie löschen wollen und dann Backspace benutzen – ein sehr peinliches Manöver. Man kann mit ENTF nicht nur Text löschen, sondern auch alle anderen Objekte, die gerade ausgewählt sind, etwa Bilder, Tabellen oder ganze Dokumente und Ordner.

Standardmäßig werden eingegebene Zeichen an der Cursorposition eingefügt und der nachfolgende Text verschiebt sich um die eingegebenen Zeichen entsprechend weiter nach rechts. Dieses Verhalten kann man durch die EINFG-Taste verändern. Sie verwandelt den Cursor in einen Block, der ein Zeichen im Text umschließt. Wenn man nun ein Zeichen eingibt, wird das jeweils umschlossene Zeichen durch das neue Zeichen ersetzt. Man kann damit Text direkt ersetzen ohne den vorherigen Text löschen zu müssen. Diese Funktion wird so gut wie nie benötigt. Man muss sie aber kennen, damit man versteht, was passiert, wenn versehentlich die EINFG-Taste betätigt wird. Nochmaliges Betätigen der Taste beendet den Spuk wieder.

- POS1 (Position 1) - Cursor an den Zeilenanfang

- ENDE - Cursor ans Zeilenende

- BILD ⇧ - Springen um eine Seite nach oben

- BILD ⇩ - Springen um eine Seite nach unten

Mit POS1 springt der Cursor an den Zeilenanfang und mit ENDE an das Zeilenende. In Kombination mit SHIFT kann man damit sehr schnell eine ganze Zeile auswählen, indem man zuerst mit POS1 an den Zeilenanfang springt und anschließend mit SHIFT + ENDE den Text bis zum Zeilenende markiert. Man kann eine Zeile aber auch vom Zeilenende aus mit SHIFT + POS1 auswählen. In Kombination mit STRG springt man nicht zwischen Anfang und Ende der Zeile, sondern vom gesamten Text. Mit den Tasten BILD ⇧ und BILD ⇩ springt man um eine Seite in die entsprechende Richtung.

- DRUCK (engl. PRINT = drucken) – bewirkt bei vielen Programmen die Erzeugung eines Bildschirmfotos

- CAPS LOCK – Feststelltaste für SHIFT

- ROLLEN, PAUSE – keine Funktion in den meisten Programmen

Die DRUCK-Taste hat früher einen Ausdruck des Bildschirminhalts ausgelöst. Auf modernen Computern macht man damit ein Bildschirmfoto (Screenshot), das automatisch in die Zwischenablage kopiert wird. Mit dem Ausdrucken von Dokumenten hat die Taste nichts mehr zu tun, dafür ist die Tastenkombination STRG + P vorgesehen (P = Print).

Die Taste CAPS LOCK ist nicht nur völlig überflüssig, sondern auch lästig. Sie bewirkt bei einmaligem Drücken die permanente Vertauschung von Groß- und Kleinschreibung, als würde man SHIFT dauerhaft gedrückt halten. Durch wiederholte Betätigung wird der Normalzustand wieder hergestellt. Die versehentlicher Betätigung ist insbesondere bei der Eingabe von Passwörten problematisch, weil die Eingabe dabei durch Sternchen verdeckt wird und man nicht bemerkt, dass Groß- und Kleinschreibung vertauscht sind. Auf vielen Tastaturen wird die Aktivität von CAPS LOCK mit einem kleinen Lämpchen angezeigt. Es ist vereinzelt beobachtbar, dass Nutzer zur Eingabe von Großbuchstaben zunächst CAPS LOCK drücken, um anschließend den Buchstaben einzugeben und zuletzt durch abermaliges Drücken von CAPS LOCK zur Kleinschreibung zurückkehren. Diese Leute sollten sich schnell mit der Funktionsweise von SHIFT vertraut machen.

Ungenutzte Tasten sind nur aus historischen Gründen noch vorhanden. Die Tasten ROLLEN und PAUSE gehören dazu. Programme, die sie nutzen, sind dem Autor nicht bekannt. Es gibt aber Hilfsprogramme, mit denen man die Tastaturbelegung verändern kann. Damit kann man anderen sinnvollen Funktionen auf die Tasten legen. Eine gute KI liefert hierfür eine Anleitung.

Viele Tastaturen haben noch zusätzliche Multimediatasten zur Steuerung von Medienwiedergabe oder zum Starten von häufig benutzten Programmen. Auf Notebooktastaturen gibt es oft eine zusätzliche Funktionstaste (fn oder Fn), mit der man von einigen Tasten eine weitere Belegung benutzen kann. Zumeist sind es Funktionen wie Bildschirmhelligkeit, Lautstärke, Tastaturbeleuchtung oder Flugmodus, die als Zweitbelegung auf den Funktionstastasten liegen.

Die Tasten mit den rot markierten Zeichen werden auch tote Tasten genannt. Sie werden zur Akzentuierung von Vokalen verwendet, etwa ê, é und è. Dabei muss man zuerst die jeweilige Akzenttaste drücken und hinterher den Buchstaben, den man akzentuieren möchte. Da beim einfachen Drücken sonst nichts passiert, scheint es als seien die Tasten tot, daher der Name. Wenn man die Zeichen von toten Tasten allein eingeben möchte, kann man die Taste zweimal drücken oder einmal gefolgt von einem Leerzeichen.

Datenspeicherung

Computer speichern Daten als Abfolge von binären Ziffern, sogenannten Bits (engl. binary digit). Binärziffern sind zweiwertig (lat. bina = zweifach, paarweise) und können nur die Werte 0 oder 1 annehmen. Eine Folge von 4 Bit nennt man ein Nibble. Mit jeder weiteren Binärziffer verdoppelt sich die Anzahl möglicher Kombinationen, die mit einer Bitfolge dargestellt werden kann. Für ein Nibble gibt es demnach \(2\cdot2\cdot2\cdot2=2^4=16\) verschiedene Belegungen.

Diese Art der Datenspeicherung hat technische Gründe. Die beiden möglichen Werte einer Binärziffer lassen sich leicht durch physikalische Zustände darstellen. Eine bestimmte elektrische Spannung kann beispielsweise den Wert 1 repräsentieren, während fehlende Spannung den Wert 0 darstellt. Stark vereinfacht kann man sich eine Bitfolge als eine Reihe von elektrischen Schaltzuständen vorstellen. Ähnlich wie man mit Lichtsignalen Morsezeichen übermittelt, können Bits als Abfolge von „Licht an“ und „Licht aus“ bzw. „Strom an“ und „Strom aus“ übertragen werden. Wird das Licht einmal pro Sekunde geschaltet, lässt sich ein Bit pro Sekunde übertragen. Die Abfolge AN–AN–AUS–AN–AUS–AUS entspricht der Bitfolge 110100 und ihre Übertragung dauert sechs Sekunden. Moderne Computersysteme können über Kabelverbindungen mehrere Milliarden Bits pro Sekunde übertragen. Die Übertragung erfolgt dabei nicht immer seriell in einer einzigen Leitung, sondern oft auch parallel in mehreren Leitungen gleichzeitig.

Anstatt die vollständige Bitfolge aufzuschreiben, bezeichnet man Nibbles mit Hexadezimalziffern. Diese beginnen mit normalen Ziffern von 0 bis 9 und werden dann mit den Buchstaben A, B, C, D, E und F fortgesetzt, was den Zahlen von 10 bis 15 entspricht. So hat man insgesamt 16 einstellige Symbole, mit denen man alle möglichen Nibbles darstellen kann. Die Bezeichnung „hexadezimal“ (gr. hexa = sechs; lat. decem = zehn) ist ein lateinisch-griechisches Mischwort und bedeutet „sechzehn“.

| bin | hex | bin | hex | |||

|---|---|---|---|---|---|---|

| 0000 | 0 | 1000 | 8 | |||

| 0001 | 1 | 1001 | 9 | |||

| 0010 | 2 | 1010 | A | |||

| 0011 | 3 | 1011 | B | |||

| 0100 | 4 | 1100 | C | |||

| 0101 | 5 | 1101 | D | |||

| 0110 | 6 | 1110 | E | |||

| 0111 | 7 | 1111 | F |

Eine Abfolge von 8 Bit nennt man ein Byte. Computer speichern Daten immer in Vielfachen von Bytes. Es wäre zwar technisch möglich, einzelne Nibbles oder Bits zu speichern, aber die Menschheit hat sich darauf geeinigt, dass immer ganze Bytes gespeichert werden. Selbst wenn man nur ein einzelnes Bit mit der Ziffer 1 speichern möchte, wird auf dem Datenträger das Byte 00000001 abgespeichert.

Ein Byte kann 28=256 verschiedene Werte annehmen. Da man ein Byte auch als zwei aufeinander folgende Nibbles auffassen kann, ist es üblich, sie mit Paaren von Hexadezimalziffern zu bezeichnen, anstatt ihre achtstelligen Bitfolgen aufzuschreiben. So schreibt man etwa abkürzend C6 statt 11000110.

Da es 16 verschiedene Nibbles gibt, kann man die Anzahl verschiedener Byste auch aus der Anzahl möglicher Paare von Nibbles erhalten, nämlich \(16\cdot16=16^2=256\). Mit den entsprechenden Vorsilben des metrischen Systems lassen sich aus Bytes die üblichen Größeneinheiten ableiten, die man im Zusammenhang mit Datenvolumen kennen sollte.

| Datenmenge | Bezeichnung | Abkürzung | ||

|---|---|---|---|---|

| 1 Byte | Byte | B | ||

| 1000 Byte | Kilobyte | kB | ||

| 1000 000 Byte | Megabyte | MB | ||

| 1000 000 000 Byte | Gigabyte | GB | ||

| 1000 000 000 000 Byte | Terabyte | TB |

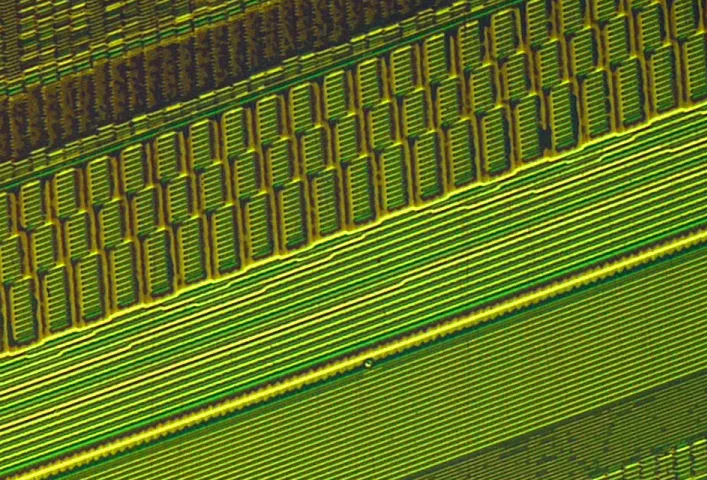

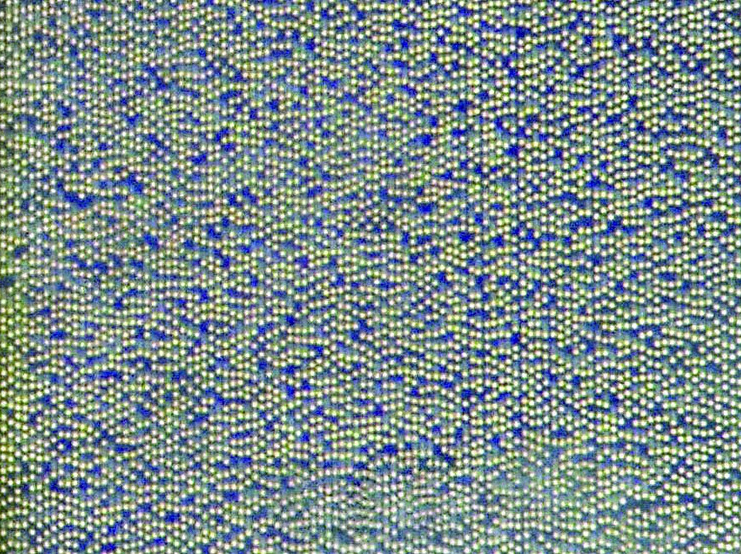

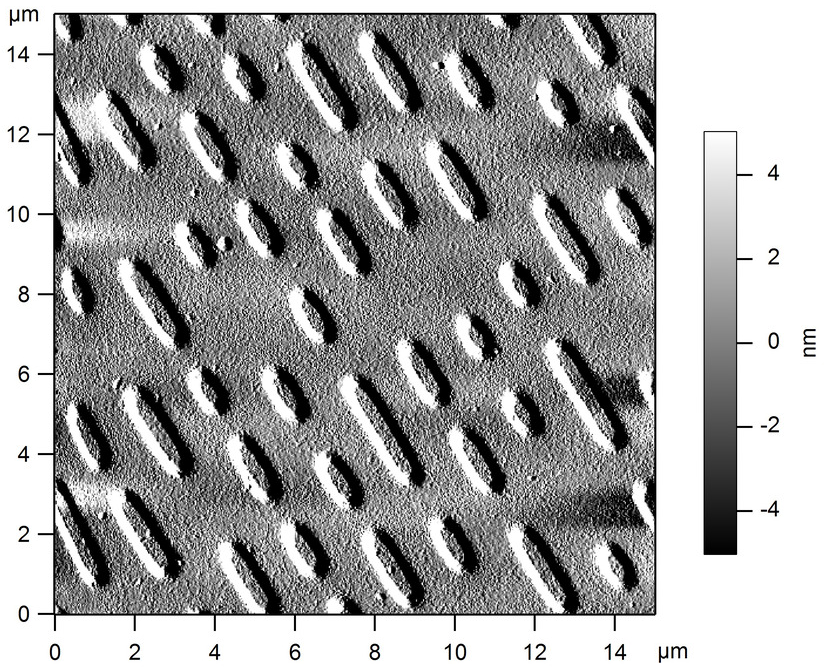

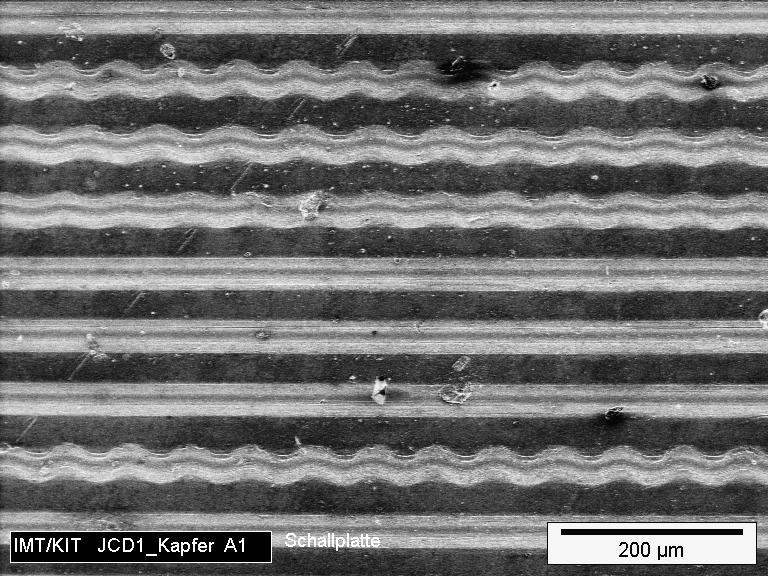

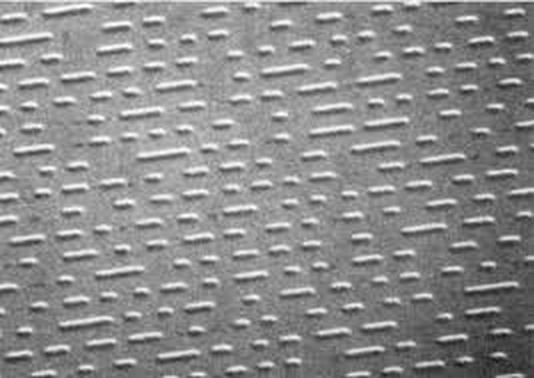

Auf Festplatten und Disketten werden die Bits mit einem winzigen Elektromagneten auf magnetisierbaren Scheiben geschrieben. Bei optischen Laufwerken (CD, DVD, BluRay) werden sie mit einem Schreiblaser auf eine spiegelnde Oberfläche gebrannt. Sie sind üblicherweise als Read Only Memory (ROM) ausgelegt, können also nicht neu beschrieben sondern nur gelesen werden. Im Arbeitsspeicher und in SSD's (Solid-State-Drive) werden Bits durch die Ladezustände von unzähligen, mikroskopisch kleinen Kondensatoren gespeichert. Altertümliche Disketten haben eine Speicherkapazität von etwa 1 MB. Eine CD-ROM hat 650 MB, eine DVD etwa 5 GB und eine Blu-ray Disk bis zu 25 GB Speicherplatz. Moderne Festplatten haben eine Speicherkapazität von mehreren Hundert GB bis zu einigen TB. Arbeitsspeicher ist hingegen nur wenige Dutzend GB groß.

Abbildung: Mit magnetooptischen Sensorsystemen kann die Magnetisierung einer Festplattenscheibe sichtbar gemacht werden. Die Aufnahme wurde erzeugt mit einer Magnetfeldkamera der Firma Matesy GmbH, Jena.

Abbildungen: Vergrößerte Darstellungen einer CD

Abbildungen: Speicherchips unter dem Mikroskop (rechts)

Digitale Kodierung von Daten

Das englische Wort „digit" für Ziffer stammt von lateinischen digitus = Finger. Da dieses Wort namensgebend für die gesamte Digitaltechnik ist, soll hier kurz erklärt werden, was „digital“ eigentlich bedeutet. Es bezieht sich ursprünglich darauf, Ziffern mit den Fingern anzuzeigen anstatt sie mit einer analogen (altgr. analogos = gleichartig, verhältnismäßig, passend, ähnlich) Größe anzudeuten. Man könnte digitale Daten deshalb auch als Zifferndaten bezeichnen. Der entscheidende Unterschied zu analogen Daten ist, dass mit Ziffernfolgen immer nur endlich viele Werte dargestellt werden können, die Angaben dafür aber exakt und reproduzierbar sind. Anders verhalten sich Daten, die durch das Anzeigen einer analogen Größe angedeutet werden. Das folgende Beispiel soll das verdeutlichen.

Stellen Sie sich vor, ein Angler zeigt die Länge eines gefangenen Fisches, indem er seine Arme so weit ausbreitet, dass seine Spannweite analog zur Größe des Fisches ist. Diese analoge Information kann niemals ganz exakt sein. Jedes Mal wenn der Angler diese Geste macht, wird er seine Arme vielleicht einige Millimeter weiter oder weniger weit ausbreiten und jeder weitere Nachahmer wird die Geste ebenfalls ein wenig anders ausführen, so dass die Information bei jeder Wiederholung leicht verfälscht wird. Gibt er hingegen eine Zahl an – etwa 70 cm –, kann diese exakt weitergegeben werden.

Die digitale Angabe ist diskret (lat. discernere = trennen, unterscheiden), d.h. sie ändert sich sprunghaft zwischen abzählbar vielen gut unterscheidbaren Werten. Die tatsächliche Länge des Fisches ist vielleicht nicht genau 70 cm, sondern könnte irgendwo zwischen 70 und 71 cm liegen. Man kann die Angabe zwar präziser machen, indem man Nachkommastellen mit einbezieht. Aber ganz egal, wie viele Stellen nach dem Komma man hinzunimmt, es ist immer ein Fisch denkbar, dessen Länge nicht ganz mit einer solchen Zahl übereinstimmt. Mit hinreichend vielen Nachkommastellen kann man die Abweichung wenigstens so klein halten, dass sie im Anwendungsfall keine Rolle mehr spielen. Diese Maschinenzahlen sind für die Praxis gut genug, aber da es immer nur endlich viele solcher Zahlen gibt, stimmen sie oft nicht exakt mit der Realität überein, die sie beschreiben sollen.

Abbildungen: analoge Daten in den Rillen einer Schallplatte (links) im Vergleich zu digitalen Daten in den Spuren einer CD (rechts)

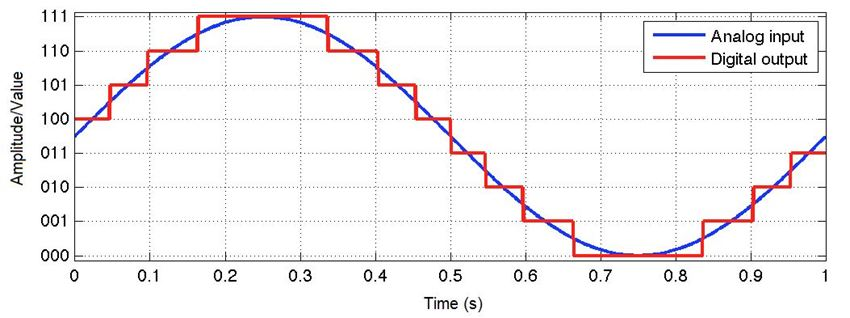

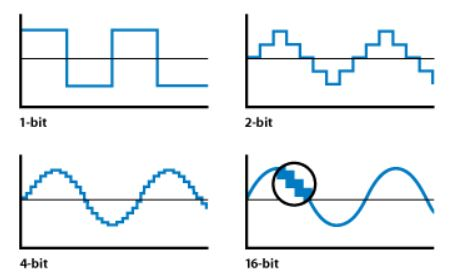

Abbildungen: Digitalisierung eines analogen Signals (links), Digitalisierung in verschiedenen Bittiefen und Abtastraten (rechts)

In der Nibble-Tabelle wird jeder Zahl von 0 bis 15 eindeutig eine Bitfolge zugeordnet. Diese Nummerierung kann man fortsetzen, so dass man jeder natürlichen Zahl eine Bitfolge zuordnen kann. Man kann alle natürliche Zahlen wahlweise mit binären Ziffern oder hexadezimalen Ziffern darstellen. Die Auflistung der Bitfolgen ist dabei nicht zufällig. Dahinter steckt ein System, das uns im Augenblick nicht kümmern braucht. Wir begnügen uns mit der Vorstellung, dass wie zu kleinen Zahlen die zugehörige Bitfolge in einer Tabelle nachschlagen können.

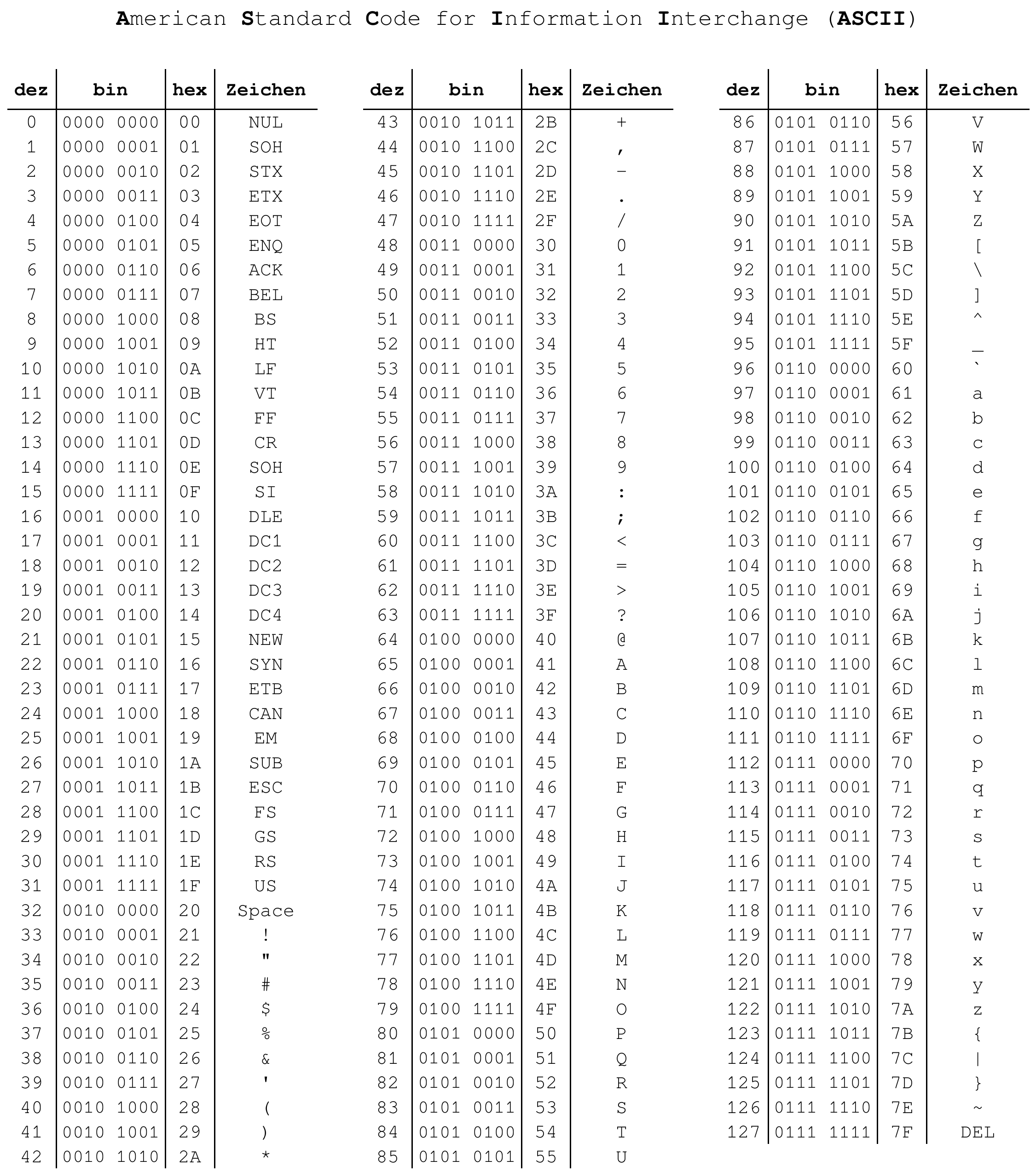

Bestimmte Bitfolgen auf einem Datenträger werden vom Computer als Anweisungen interpretiert, die der Reihe nach abgearbeitet werden. So etwas nennt man ein Programm. Damit man aber nicht nur Zahlen und Programme, sondern auch andere Daten abspeichern kann, muss man den Bitfolgen Buchstaben und Symbolen zuordnen. Eine solche Zuordnung nennt man einen Code. Die folgende Tabelle zeigt den American Standard Code for Information Interchange (ASCII).

Neben dem ASCII gibt es viele andere Codes, die teilweise miteinander konkurrieren. Ab den frühen 1990er Jahren haben viele Softwarefirmen gemeinsam eine Standardisierung angestrebt, was 1991 zur Gründung des Unicode Konsortiums führte. Diese gemeinnützige Organisation arbeitet an einer nummerierten Liste sämtlicher Symbole und Schriftzeichen aller Sprachen der gesamten Menschheit. Diese als Unicode-Standard bezeichnete Auflistung enthält neben vielen Symbole auch Emojis. So hat etwa das Gesicht mit Freudentränen 😂 die Unicodenummer 128514. Die Eingabe von Unicode-Zeichen erfolgt in Microsoft Word immer mit hexadezimalen Ziffern gefolgt von der Tastenkombination ALT + X. Ein Verzeichnis aller Unicode-Zeichen mit ihren Nummern in Hexadezimalschreibweise findet man unter unicode.org/charts.

Ein Code, der jedem Unicode-Zeichen eine Bitfolgen zuordnet, wird als Unicode Transformation Format (UTF) bezeichnet. Es gibt mehrere solcher UTF-Codes. Derjenige, der sich schließlich durchgesetzt hat, heißt UTF-8. Man muss über den UTF-8 Code keine Einzelheiten kennen. Es reicht, wenn man weiß, dass es ihn gibt und man darauf achtet, seine Daten stets in UTF-8 abzuspeichern, was normalerweise automatisch passieren sollte.

Für die ersten 128 Zeichen ist UTF-8 mit ASCII identisch. Wenn man nur die Zeichen aus der ASCII-Tabelle verwendet, gibt es also keinen Unterschiede zwischen UTF-8 und ASCII. Bei Sonderzeichen wie Buchstaben mit Akzenten und Umlauten gibt es aber Abweichungen und für die meisten Sonderzeichen ist die zugehörige Bitfolge länger als ein Byte. Da die meisten alltäglichen Symbole jedoch bereits im ASCII-Code vorkommen, kann man als Faustregel sagen, dass jeder Buchstabe etwa ein Byte Speicherplatz benötigt. Eine beschriebene Din A4 Seite enthält meistens nicht mehr als 4000 Buchtaben, so dass man davon ausgehen kann, dass ein Buch mit 250 Seiten ohne Bilder ungefähr 250*4000=1000000 B = 1 MB groß ist.

Dateien

Eine zusammengehörige Bytefolge nennt man eine Datei (engl. file = Akte, Kartei). Eine Datei ist letzten Endes nur eine lange Kette von Zeichen. Dateien liegen jedoch nicht immer zusammenhängend auf einem Massenspeichern. Wenn man zusätzliche Zeichen in der Mitte der Datei einfügen will, müsste man sonst die gesamten nachfolgenden Bytes auf dem Datenträger verschieben, um Platz für das Eingefügte zu schaffen. Das ist natürlich nicht zweckmäßig. Stattdessen werden Dateien in solchen Fällen in kleine Fragmente (lat. Fragment = Bruckstück) aufgeteilt, die an verschiedenen Stellen abgespeichert werden können. Natürlich ist es notwendig, dass jederzeit bekannt ist, in wieviele Teile eine Datei fragmentiert ist und wo diese Teile liegen. Diese Ablageorganisation nennt man Dateisystem.

Es gibt sehr viele Arten von Dateisystemen für unterschiedliche Anwendungszwecke. Aber allen gemeinsam ist, dass es Dateinamen und Verzeichnisse (=Ordner) gibt, in welche die Dateien einsortiert werden können. Ordner können wiederum als Unterverzeichnisse ineinander verschachtelt werden können. Diese Ordnerstruktur wird jedoch ausschließlich in der Auflistung im Dateisystem festgehalten und hat nichts mit der tatsächlichen physikalischen Anordnung der Daten auf dem Datenträger zu tun.

Man kann sich ein Dateisystem wie eine Liste vorstellen, in der jede Datei mit Namen und Ablageort aller Fragmente aufgelistet wird. Es ähnelt einer Bibliothekskartei, in der jedes Buch eine Karteikarte hat, auf welcher der Name steht und in welchem Regal es sich befindet. Ein Ordner entspricht einer Karteikarte, die nicht auf ein Buch verweist, sondern auf einen weiteren Karteikasten. Man könnte sich etwa vorstellen, dass es für Kinderbücher einen eigenen Karteikasten gibt. Anstatt die Karteikarten für alle Kinderbücher in den Hauptkarteikasten einzusortieren, was sehr unübersichtlich wird, gibt es dort nur eine einzige Karteikarte namens Kinderbücher, in der auf den Karteikasten in der Kinderbuchabteilung verwiesen wird. Bei der Fragmentierung von Dateien endet jedoch die Analogie zur Bibliothek. Eine Bibliothekskartei, in der zu jedem Buch steht, wo die Seiten in der Bibliothek verstreut sind, ergibt keinen Sinn.

Ohne ein Dateisystem kann man einen Datenträger nicht benutzen. Das Anlegen eines neuen Dateisystems nennt man Formatierung. Dabei kann man dem Dateisystem einen Namen geben, der beim Einbinden des Datenträgers angezeigt wird. Da zuvor auf dem Datenträger vorhandene Dateien in einem frisch erzeugten Dateisystem nicht mehr aufgelistet sind, geht die Information über die Lage der bisherigen Dateien verloren. Die Formatierung eines Datenträgers ist deswegen gleichbedeutend mit der Löschung aller vorhandenen Daten auf einem Massenspeicher. Das Dateisystem selbst teilt sich den Platz mit den Dateien auf dem Datenträger. Es listet sich aber nicht selbst als Datei auf. Man kann das Dateisystem also nicht versehentlich löschen.

In den Anfangsjahren der PCs hatten viele Computer nur ein Diskettenlaufwerk. Es bestand jedoch auch die Möglichkeit, zwei Diskettenlaufwerke an seinem Computer zu betreiben. Das war von Vorteil, wenn man ganze Disketten kopieren wollte. Zur Unterscheidung wurden die beiden Diskettenlaufwerke mit Laufwerksbuchstaben A und B bezeichnet. Festplatten erhielten den Laufwerksbuchstaben C und die später aufkommenden CD-ROM-Laufwerke erhielten fortlaufend die nächsten ungenutzten Laufwerksbuchstaben D und E. Auch USB-Sticks erhalten heute noch Laufwerksbuchstaben.

Wenn man auf eine Datei zugreifen möchte, muss man den Laufwerksbuchstaben und das Verzeichniss angeben, in dem die Datei einsortiert ist. Diese Angabe nennt man den Dateipfad. Es folgen drei fiktive Beispiele:

- H:\Dokumente\Entwurf.docx

- E:\Musik\Calypso\Sparrow.mp3

- D:\Kostenabrechnung.xlsx

Im ersten Fall liegt eine Datei mit dem Namen Entwurf.docx im Ordner Dokumente auf Laufwerk H. Im zweiten Fall ist die Datei Sparrow.mp3 im Verzeichnis Calypso, welches wiederum ein Unterverzeichnis des Ordners Musik auf Laufwerk E ist. Das oberste Verzeichnis eines Dateisystems nennt man Stamm- oder Wurzelverzeichnis (engl. root directory). Das dritte Beispiel zeigt die Datei Kostenabrechnung.xlsx, welche im Stammverzeichnis von Laufwerk D liegt.

Auf einem Mac gibt es keine Laufwerksbuchstaben. Stattdessen gibt es einen Systemlaufwerk, dessen Wurzelverzeichnis ein Ordner namens Volumes enthält. Angeschlossene Datenträger erscheinen in diesem Ordner als Unterverzeichnis mit ihrem Namen. Ein USB-Stick mit dem Namen "Schublade" würde unter dem Pfad /Volumes/Schublade/ angezeigt werden. Es ist dem aufmerksamen Beobachter vielleicht nicht entgangen, dass die Schrägstriche in der Pfadangabe anders geneigt sind als im zuvor genannten Beispiel. Das gehört zu den subtilen Unterschieden zwischen PC und Mac.

Programme, mit denen man seine Dateien und Ordner verwalten kann, nennt man Dateimanager. Mit einem Dateimanager kann man Dateien zwischen verschiedenen Ordnern kopieren und verschieben. Man kann neue Ordner erstellen oder bestehende Ordner und Dateien umbenennen oder löschen. Auf jedem Windows-PC ist der Windows-Explorer als Dateimanager vorinstalliert. Der Dateimanager auf einem Mac wird Finder genannt. Es gibt aber dutzende Alternativen zu den vorinstallierten Dateimanagern.

Dateitypen und Ordnerstruktur

In den gezeigten Beispielen enden die Dateinamen immer mit einem Punkt gefolgt von einer Dateiendung. Anhand der Endung kann man erkennen, welche Art von Datei vorliegt, ohne den eigentlichen Dateiinhalt anzuschauen. Eine Datei mit der Endung "docx" ist etwa ein Worddokument, eine mp3-Datei enthält Audioinhalte und eine xlsx-Datei ist ein Tabellendokument. Auf die Groß- und Kleinschreibung kommt es bei der Endung nicht an. Wenn man die Dateiendung verändert, kann es sein, dass der Computer die Datei nicht mehr automatisch mit dem richtigen Programm öffnen kann, obwohl Dateiinhalt davon unberührt bleibt.

Es gibt einige Dateitypen, die man unbedingt kennen sollte:

- EXE (engl. executable = ausführbar) – Programme, die man starten kann

- PDF (engl. portable document format) – Textdokumente, die man auf jedem Computer anzeigen kann

- ZIP – Containerdatei, die mehrere andere Dateien in gepackter Form enthalten kann, um Speicherplatz zu sparen

- JPG oder JPEG – Bilddateien, die nach einem Verfahren der Joint Photographic Experts Group komprimiert sind, um Speicherplatz zu sparen

- DOCX – Textdokumente für Microsoft Word

- XLSX – Tabellendokumente für Microsoft Excel

- TXT – reine Textdateien

- MP3 – Audiodateien

Der Windows-Explorer ist so voreingestellt, dass er Dateiendung und den vollständigen Dateipfad nicht anzeigt. So wird verhindert, dass Nutzer die Logik des Dateisystems verstehen. Diese Designentscheidung soll das "Nutzungserlebnis" vereinfachen und wird mit fadenscheinigen Argumenten begründet. Angeblich soll mehr Übersicht hergestellt werden, indem anstelle der Dateiendungen Symbole angezeigt werden und damit gleichzeitig ein versehentliches Ändern der Dateiendung verhindert wird. In Wirklichkeit ist eine versehentliches Ändern der Dateiendung durch den Nutzer nicht möglich, weil der Windows-Explorer sinnvollerweise davor warnt. Die Begründung ist also nicht plausibel. Tatsächlich ist die Verwendung von Symbolen in einer Schriftkultur ein völlig rückwärtsgewandter Ansatz, zumal die Symbole nicht standardisiert sind und sich mit jeder neuen Version ändern können. Des weiteren können EXE-Dateien beliebige eigene Symbole beinhalten und dadurch verschleiern, dass es sich um Programme handelt. So wird Schadsoftware verbreitet und die Sicherheit der Nutzer bewusst aufs Spiel gesetzt.

Anstatt nach dem Sinn zu fragen, sollte man sich klarmachen, dass man hier für dumm verkauft werden soll. Das einzig Sinnvolle ist es, die Anzeige der Dateiendungen zu aktivieren und sich Klarheit über den wirklichen Pfad seiner Daten zu verschaffen. Auf jedem PC oder Mac gibt es für jeden Nutzer ein Verzeichnis, in dem sich alle seine Dateien befinden, man nennt das Benutzerverzeichnis. Man findet im Verzeichnis „C:\Users“ je einen separaten Unterordner für jeden Benutzer mit dem selben Namen, der auch für die Anmeldung am System verwendet wird. Der Benutzer mit dem Anmeldenamen Yoshi wird alle seine Daten im Verzeichnis C:\Users\Yoshi finden.

Aus irgendeinem Grund möchte Microsoft aber nicht, dass man auf sein eigenes Benutzerverzeichnis zugreift. Die Lesezeichen in der linken Spalte des Explorers führen nämlich nur zu vorbereiteten Unterordnern im Benutzerverzeichnis und man kann von dort aus nicht in das obergeordnete Verzeichnis wechseln. Der einzige Weg dorthin verbirgt sich hinter dem Eintrag "Dieser PC". Dahinter ist das Laufwerk C versteckt, in dem man auf das Verzeichnis Benutzer und anschließend auf sein eigenes Benutzerverzeichnis klicken muss. Der Explorer zeigt zwar "Benutzer" als Verzeichnisname an. Das ist jedoch gelogen. Das Verzeichnis heißt in Wirklichkeit Users. Warum ist das so kompliziert? Die Antwort ist einfach: Du sollst es nicht wollen.

Das, was Du wollen sollst, wird ist in der linken Spalte angezeigt. Neben den vorgefertigten Verzeichnissen für Dokumente ist da selbstverständlich das Verzeichnis für die Microsoft Cloud OneDrive. Das Hauptziel von Microsoft ist, dass Benutzer alle ihre Dateien in die Cloud ablegen. Insbesondere Dokumente, die mit Office-Anwendungen erstellt werden, landen beim Speichern fast automatisch in der Cloud, die als Pfad zum Abspeichern voreingestellt ist. Wenn man seine Dateien lokal auf dem eigenen PC speichern möchte, muss man sich mühsam zu seinem Benutzerverzeichnis durchklicken. Anders als früher merken sich die Programme den Speicherpfad nicht, so dass bei jedem Speichern die Cloud als Speicherort wieder vorausgewählt ist. Der Explorer ist ein Werkzeug, mit dem der Nutzer zur Cloud umerzogen werden soll.

Ein weitere Dreistigkeit ist die integrierte Funktion zum Packen von Dateien... ewig langsam.

Programme, mit denen man die kodierten Zeichen in Dateien anzeigen und bearbeiten kann, nennt man Editor. Damit man Daten mit einem Editor bearbeiten kann, muss das Programm wissen, wie die Daten kodiert sind. Beim Abspeichern muss man ebenfalls angeben, wie die Daten kodiert werden sollen. Bei einer falschen Codierung werden Umlaute und Sonderzeichen oft falsch interpretiert.

Eine Dateien könnte etwa ein einfacher Texte, eMails, Word-Dokument, Powerpoint Präsentationen, Bilder, Videos oder Musik sein. Prinzipiell lassen sich alle Dateien mit einem Editor öffnen und bearbeiten. Wenn man das mit verschiedenen Dateien ausprobiert, stellt man fest, dass manche Dateien völlig erratische Reihen von Buchstaben sind, während manche aus lesbare Text bestehen. Menschenlesbare Dateien werden Klartext genannt. Symbole ohne erkennbares Muster werden BLOB (Binary Language Object) genannt. Innerhalb von Dateien können sich Klartext und BLOBs auch stellenweise abwechseln.

Dateitypen

Es ist eine alte Tradition, dass man die Art einer Datei durch ihren Namen kennzeichnet. Üblicherweise endet der Dateiname mit einem Punkt gefolgt von einer Dateiendung. Die Endung besteht meist aus drei Buchstaben...

TXT, DOC, DOCX, EXE, ZIP, PDF, XLS, XLSX, MP3, JPG,...

Dateiverwaltung

...

Anwendungsprogramme

PC's haben keine vorgegebenen Anwendungszwecke. Erst die installierte Software entscheidet, wofür ein Computer eingesetzt werden kann. Mögliche Anwendungen und Beispiele für Programme hierfür sind

- Textverarbeitung (Microsoft Word, LibreOffice Writer, Apple Pages),

- Tabellenkalkulation (Microsoft Excel, LibreOffice Calc, Apple Numbers),

- Bildbearbeitung (Microsoft Paint, Adobe Photoshop, Gimp, Apple Fotos),

- Medienwiedergabe (Windows Medienwiedergabe, VLC Player, Apple QuickTime)

- Audiobearbeitung (Audacity, Apple GarageBand),

- Videobearbeitung (Microsoft Clipchamp, Adobe Premiere, OpenShot),

- Internetbrowser (Google Chrome, Microsoft Edge, Apple Safari, Mozilla Firefox)

- eMail-Programme (Outlook, Apple Mail, Gmail, Mozilla Thunderbird)

- Instant Messenger (WhatsApp, Telegram, Signal)

- Kollaboration (Microsoft Teams, Zoom, Slack).

Man nennt derartige Software auch Anwendungsprogrammen oder einfach nur Anwendungen. Aus dem entsprechenden englischsprachigen Ausdruck "Application" ist die Abkürzung "App" entstanden. Apps sind also nichts anderes als ganz normale Anwendungen.